Киберпреступники разработали инструмент для сокрытия вредоносного кода в видеопамяти

На прошлой неделе было продано доказательство концепции инструмента, позволяющего реализовать вредоносный код внутри VRAM, а не оперативной памяти. Это позволяет скрыть работу вредоносного кода от антивирусов, так как они не проверяют видеопамять на наличие вирусов.

Доказательство концепции было предложено к приобретению на профильном форуме в начале прошлого месяца и ближе к концу месяца нашло своего покупателя. Для её работы необходима поддержка фреймворка OpenCL версии 2.0 и выше, а также операционная система Windows. Продавец сообщает, что проверка работоспособности инструмента проводилась на видеокартах Intel UHD 620/630, AMD Radeon RX 5700 и NVIDIA GeForce GT 740M и GTX 1650.

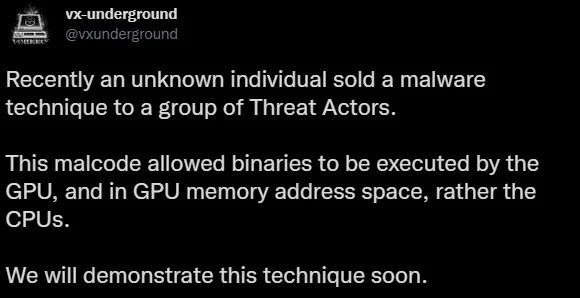

Исследователи из репозитория угроз VX-Underground сообщают, что вредоносный код позволяет графическому процессору выполнять двоичное исполнение в своей памяти и даже обещали позже продемонстрировать это.